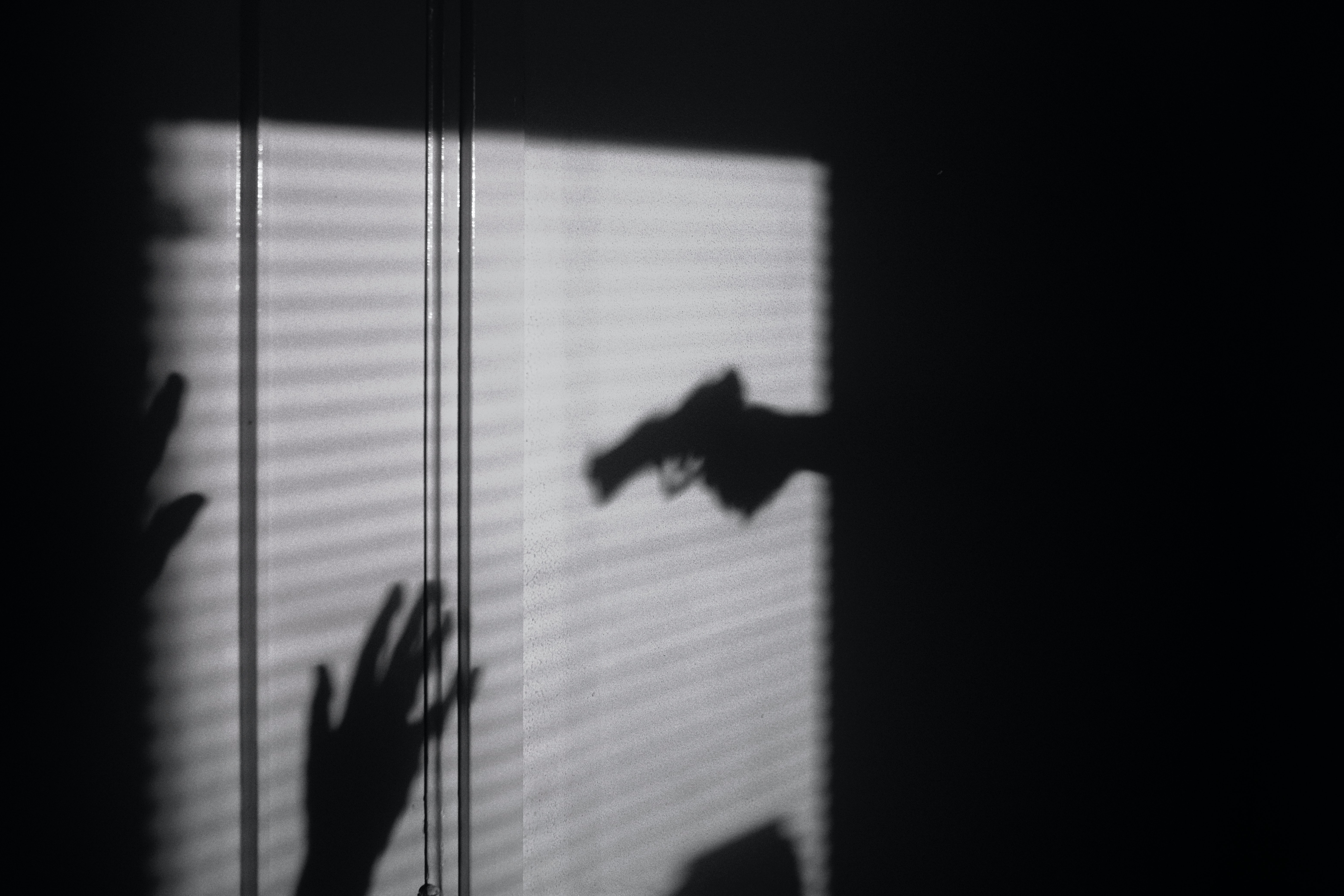

Wieso Gründer sich vor Social Engineering fürchten sollten

Cyber Security Experte der Commerzbank erläutert die Tricks von Cyber-Kriminellen

Unter Cyber Crime versteht man normalerweise das Hacken von IT-System oder den Einsatz von Ransomsoftware. Sobald menschliche Aktivitäten ins Spiel kommen, sprechen Experten von „Social Engineering“.

Das Ziel der Cyber-Crime-Langfinger besteht darin, mit allerlei Vorwänden Start-up-Mitarbeitern Informationen zu entlocken, die später einen Angriff erlauben, erläutert Ronny Wolf, der sich bei der Commerzbank um die Cyber Security von Unternehmenskunden kümmert. Start-ups können laut Wolf wie folgt betroffen sein, denn die Angreifer gehen oft schrittweise vor.

Die fünf Schritte des Social Engineering

1. Schritt beim Social Engineering: Das Sammeln von Informationen

Um sein Opfer hinters Licht zu führen, sammelt ein Cyber-Krimineller beim Social Engineering zunächst alle persönlichen bzw. sensiblen Daten, die er finden kann. Erste Anlaufstelle sind die offiziellen Webseiten, die z. B. Organigramme, Pressemitteilungen oder ähnliche Infos über die Mitarbeiter enthalten. Auch die zahllosen Social Media-Profile versprechen Angreifern fette Beute in Form von Geburtsdaten, Beschreibung persönlicher Aufgabengebiete, Lebensläufe und Kontaktinformationen etc. Im (digitalen) Müll stöbern Angreifer ebenfalls gerne.

2. Schritt: Pretexting

Unter Pretexting versteht man im Social Engineering die Vorbereitungstat. Dies kann ein harmlos wirkender Anruf unter falscher Identität sein. So kann sich z. B. ein Praktikant oder neuer Mitarbeiter vorstellen, der vermeintlich für eine Einarbeitung nach sensiblen Informationen fragt.

„Für Start-ups sind die Angriffsformen die gleichen wie bei großen Unternehmen. Der Unterschied ist, dass bei Start-ups Wachstum und Dynamik viel höher sind und viele neue Mitarbeiter ins Unternehmen kommen oder auch gehen“, berichtet Wolf. „Dies bietet eine größere Angriffsfläche, die Täter geschickt ausnutzen. Der Eintrittspunkt ist meist der neue Mitarbeiter, der sich zum einen profilieren möchte und zum anderen aber etablierte Vorgehensweisen und die Unternehmenskultur noch nicht genau kennt.“

3. Schritt: Elicitation

Selten erschöpft sich der Angriff mit einem einzigen Anruf oder Kontakt. Oft versuchen Cyber-Kriminelle mit immer neuen Kontaktversuchen unter oft verschiedenen vorgetäuschten Identitäten immer weitere und immer sensiblere Informationen zu erhalten. Der Clou dabei: Die bereits erlangten Informationen vorausgegangener Anrufe werden verwendet, um Vertrauen im Folgeanruf zu schaffen und damit weitere Informationen abzugreifen, teils auch über beruflich genutzte Soziale Medien.

Beispiel: Wenn der vermeintliche Praktikant also Namen der Kollegen im Raum erfragen konnte und auf Sozialen Medien den verlinkten Chef findet, kann der Angreifer sich später als Consultant ausgeben, der sich dadurch Vertrauen erschleicht, dass er anscheinend namentlich im Auftrag des Chefs handelt, die Namen der Teammitglieder im Zimmer kennt und so die Herausgabe weiterer Unterlagen unter einem Vorwand erfragt.

Für Start-ups sind die Angriffsformen die gleichen wie bei großen Unternehmen. Der Unterschied ist, dass bei Start-ups Wachstum und Dynamik viel höher sind und viele neue Mitarbeiter ins Unternehmen kommen oder auch gehen.

Ronny Wolf, Cyber-Security-Experte der Commerzbank4. Schritt: Manipulation

Je nach Situation und Charaktereigenschaft versucht der Cyber-Bösewicht seine Opfer gezielt zu manipulieren – eben daher heißt es auch „Social Engineering“. So werden Ängste geschürt oder aber an die Hilfsbereitschaft oder ans Pflichtbewusstsein appelliert.

5. Schritt: Exploit

Erst jetzt erfolgt der eigentliche Angriff. Die Vorgehensweisen sind dabei sehr unterschiedlich. Der vermeintliche IT-Support versucht sein Opfer zum Beispiel dazu zu bringen, eine Fernwartungssoftware auf dem eigenen Rechner zu installieren, um Zugriff auf IT-Systeme zu erhalten. Ein anderer bringt den Mitarbeiter vielleicht dazu, eine Zahlungsaufforderung für legitim zu halten und selbst zu autorisieren. Es kann aber auch in einer Erpressung enden –, sei es über Ransomware oder die Erpressung des Opfers selbst.

Wer die Vorgehensweise der Angreifer im Social Engineering kennt, fällt später seltener auf diese oder ähnliche Betrugsversuche herein. Daher ist auch die Sensibilisierung der Mitarbeiter von entscheidender Bedeutung. In einem weiteren Artikel der Commerzbank-Serie zu Cyber Security stellen wir einige gängige Beispiele für Angriffe im Rahmen des Social Engineerings vor.